互联网上最可怕的搜索引擎(Shodan)介绍及简单使用

Shodan简介

CNNMoney的一篇文章写道,虽然目前人们都认为谷歌是最强劲的搜索引擎,但Shodan才是互联网上最可怕的搜索引擎。下面简单介绍一下shodan和它的极其强大乃至恐怖的搜索能力。

与谷歌不同的是,Shodan不是在网上搜索网址,而是直接进入互联网的背后通道。Shodan可以说是一款“黑暗”谷歌,一刻不停的在寻找着所有和互联网关联的服务器、摄像头、打印机、路由器等等。每个月Shodan都会在大约5亿个服务器上日夜不停地搜集信息。

Shodan所搜集到的信息是极其惊人的。凡是链接到互联网的红绿灯、安全摄像头、家庭自动化设备以及加热系统等等都会被轻易的搜索到。Shodan的使用者曾发现过一个水上公园的控制系统,一个加油站,甚至一个酒店的葡萄酒冷却器。而网站的研究者也曾使用Shodan定位到了核电站的指挥和控制系统及一个粒子回旋加速器。

Shodan真正值得注意的能力就是能找到几乎所有和互联网相关联的东西。而Shodan真正的可怕之处就是这些设备几乎都没有安装安全防御措施,其可以随意进入。

Rapid 7 的首席安全官HD Moore,表示:你可以用一个默认密码登陆几乎一半的互联网。就安全而言,这是一个巨大的失误。

如果你搜索“默认密码”的话,你会发现无数的打印机,服务器及系统的用户名都是“admin”,密码全都是“1234”。还有很多系统根本不需要认证,你所需要做的就是用浏览器进行链接。所以如果你在使用默认密码的话,请现在就改换新的密码。

Shodan简单使用

参考网址

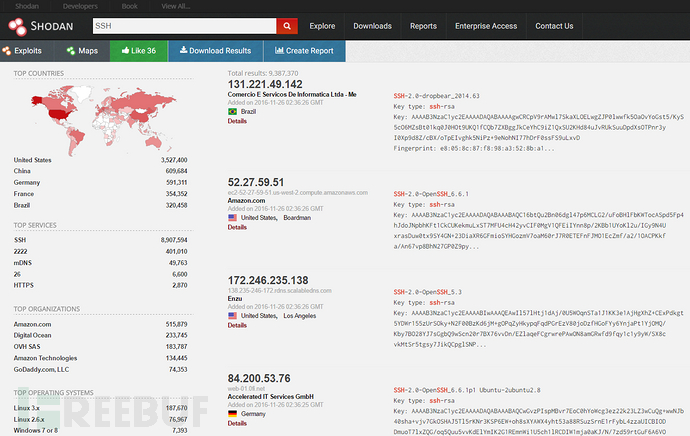

在主页的搜索框中输入想要搜索的内容即可,例如下面我搜索 “SSH”:

上图的搜索结果包含两个部分,左侧是大量的汇总数据包括:

Results map – 搜索结果展示地图

Top services (Ports) – 使用最多的服务/端口

Top organizations (ISPs) – 使用最多的组织/ISP

Top operating systems – 使用最多的操作系统

Top products (Software name) – 使用最多的产品/软件名称

随后,在中间的主页面我们可以看到包含如下的搜索结果:

IP 地址

主机名

ISP

该条目的收录收录时间

该主机位于的国家

Banner 信息

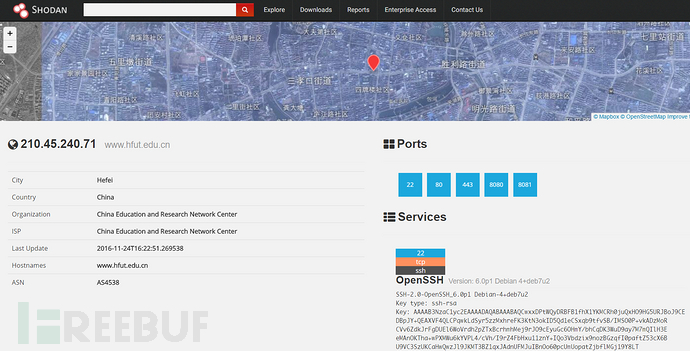

想要了解每个条目的具体信息,只需要点击每个条目下方的 details 按钮即可。此时,URL 会变成这种格式 https://www.shodan.io/host/[IP],所以我们也可以通过直接访问指定的 IP 来查看详细信息。

上图中我们可以从顶部在地图中看到主机的物理地址,从左侧了解到主机的相关信息,右侧则包含目标主机的端口列表及其详细信息。

使用搜索过滤如果像前面单纯只使用关键字直接进行搜索,搜索结果可能不尽人意,那么此时我们就需要使用一些特定的命令对搜索结果进行过滤,常见用的过滤命令如下所示:

hostname:搜索指定的主机或域名,例如 hostname:”google”

port:搜索指定的端口或服务,例如 port:”21”

country:搜索指定的国家,例如 country:”CN”

city:搜索指定的城市,例如 city:”Hefei”

org:搜索指定的组织或公司,例如 org:”google”

isp:搜索指定的ISP供应商,例如 isp:”China Telecom”

product:搜索指定的操作系统/软件/平台,例如 product:”Apache httpd”

version:搜索指定的软件版本,例如 version:”1.6.2”

geo:搜索指定的地理位置,参数为经纬度,例如 geo:”31.8639, 117.2808”

before/after:搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:”11-11-15”

net:搜索指定的IP地址或子网,例如 net:”210.45.240.0/24”

搜索实例

查找位于山东的 Apache 服务器:

apache city:”Shandon”

查找位于国内的 Nginx 服务器:

nginx country:”CN”

查找 GWS(Google Web Server) 服务器:

“Server: gws” hostname:”google”

查找指定网段的华为设备:

huawei net:”61.191.146.0/24”

如上通过在基本关键字后增加指定的过滤关键字,能快速的帮助发现我们感兴趣的内容。

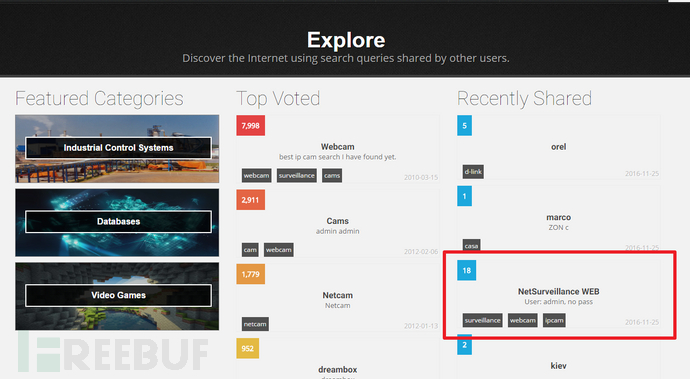

当然,还有更快速更有意思的方法,那就是点击 Shodan 搜索栏右侧的 “Explore” 按钮,就会得到很多别人分享的搜索语法,你问我别人分享的语法有什么好玩的?那咱们就随便来看看吧:

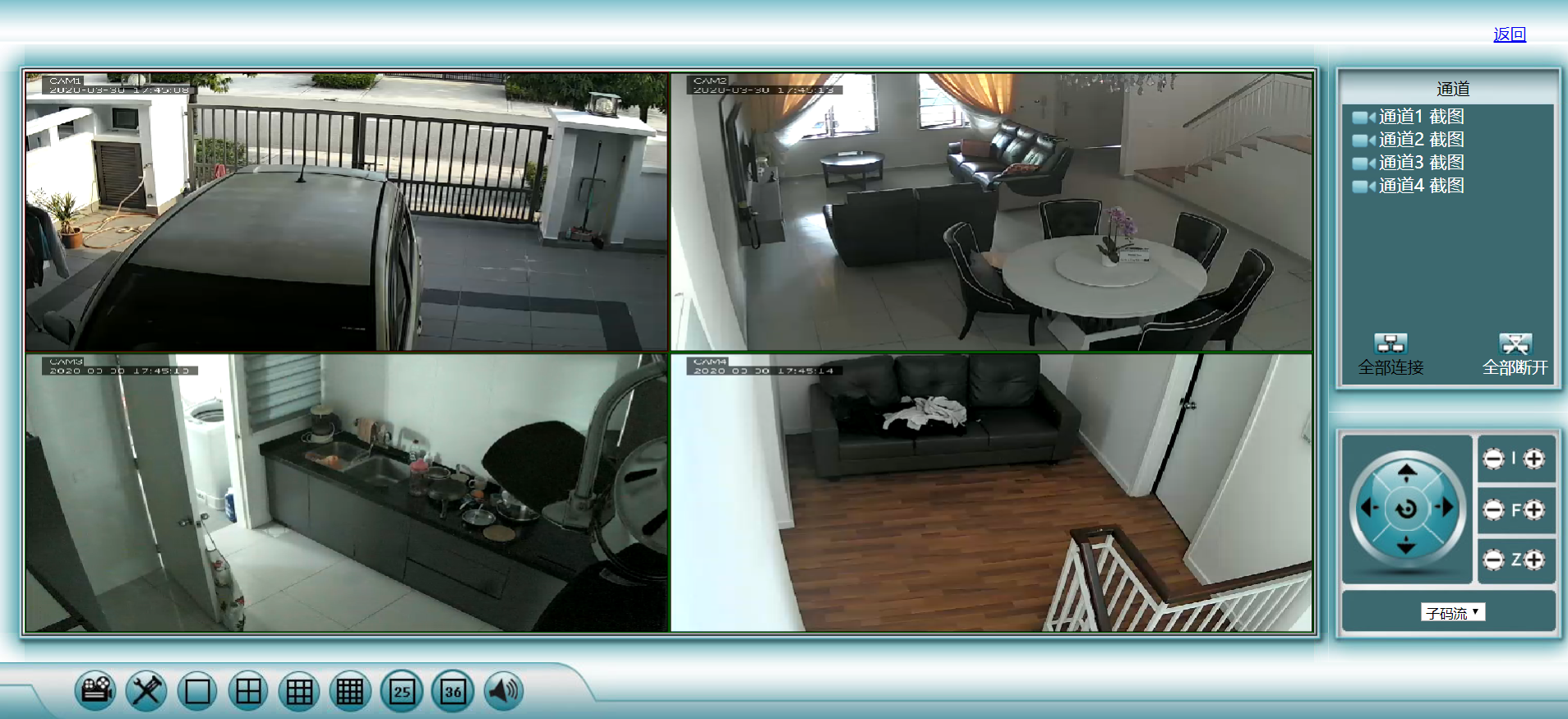

高能!

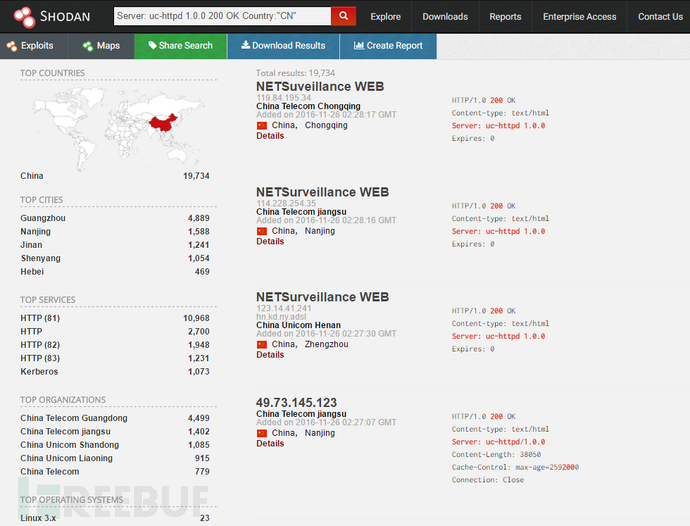

随便选取一个名为“NetSureveillance Web”的用户分享语法,从下面的描述信息我们基本就能得知这就是一个弱密码的漏洞,为了方便测试让我们把语法在增加一个国家的过滤信息,最终语法如下:

Server: uc-httpd 1.0.0 200 OK Country:”CN”

随便选取一个页面进去输入,使用admin账号和空密码就能顺利进入了!

某马来西亚一家公寓的监控,admin+123456进入

60.50.115.98:60001

泰国一家商店监控,admin+空

http://124.121.168.78:60001

在shodan中搜索JAWS/1.0,会查到一批admin+空密码(或123456等弱密码)即可进入的监控

慎用!!!